Seit Jahren hören wir das Weltuntergangswarnungen von einer bevorstehenden Cyber-Bedrohung und jedes Mal wird es "größer und schlimmer". Aus Fernsehserien wie Mr. Robot 2015 für Spielfilme wie Live Free oder Die Hard 2007 Uns wurde gesagt, dass aufgrund der durch das Internet ermöglichten Hyperkonnektivität der Gesellschaft und unserer zunehmenden Tendenz, von dieser Technologie abhängig zu sein, dies auch unsere größte Schwäche ist.

Ein wichtiger Punkt der Ausbeutung.

Nun, das ist bis zu einem gewissen Grad genau richtig, es ist ein entscheidender Punkt, an dem wir ausgenutzt werden können. Wenn jemand einen Hack erwähnt, denken Sie normalerweise: „Ja, als ob die Fotos dieser Person gestohlen wurden“, und Sie würden es tunrichtig sein, aber das nächste Level ist, wenn ein Hack auch zu körperlichem Schaden führen kann.

Wir Menschen sind nicht nur miteinander verbunden, sondern auch die Systeme und Infrastrukturen, die wir täglich nutzen, um als Gesellschaft zu fungieren, die Werkzeuge, die wir gegen uns entwickelt haben, und darüber hinaus finden diese Angriffe über das Internet aus der Ferne statt.

Aber das ist nur eine hypothetische Filmsache, oder?

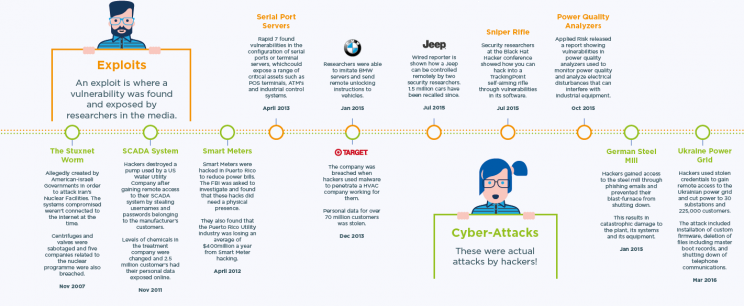

Falsch. So etwas ist bereits 2010 mit Angriffen wie dem berühmten passiert. Stuxnet die erste digitale Waffe ihrer Art und viele weitere seitdem. Dieses Ereignis hat die Bedeutung eines Cyberangriffs mit diesem Schlag auf die Infrastruktur eines Landes grundlegend geändert und seine Ziele erreicht. SCADA Systeme waren der erste große Schritt in Richtung eines digitalen Angriffs, der körperlichen Schaden verursacht.

Das Zeitalter der Digitalisierung hat dazu geführt, dass immer mehr dieser Steuerungssysteme immer umfangreicher wurden und die verwendeten Technologien die Entstehung des Begriffs bedeuteten. Betriebstechnik im Gegensatz zur Informationstechnologie, um die Hardware, Software und Systeme zu beschreiben, die in dieser Art von Umgebung verwendet werden.

Okay, wir haben festgestellt, dass es einige ziemlich ausgefeilte Cyber-Angriffe gibt, die nun auf kritische Infrastrukturen abzielen. Können wir nicht davon ausgehen, dass wir einfach die höchsten Sicherheitsmaßnahmen benötigen, um diese großen Hacks zu verhindern?

Die Antwort lautet Ja und Nein. Sie können eine Wand niedrig oder hoch bauen. Je nachdem, wie hoch Sie Ihre Wand bauen möchten, steigt der Preis, während die Funktionalität und Leistung entsprechend sinken. Daher ist dies nicht immer der FallEs ist möglich, dass jeder kritische Infrastrukturbesitzer einen erheblichen Teil seiner Finanzen für „gerechte“ Cybersicherheit einsetzt.

Das Messen der Wand, die Cybersicherheit ist, ist keine leichte Aufgabe, aber ein Messstab, den wir haben, besteht darin, sie mit einem Standard zu vergleichen. Ja, diese schönen Standards, mit denen sich alle Ingenieure am Ende vertraut machen.

Einige Standards besagen, dass Sie für das System ein Cyber Vulnerability Assessment CVA erhalten sollten, wie in definiert. NERC-CIP-101-2 . Welches System ist Ihrer Meinung nach sicherer: Eines, das noch nie gehackt wurde, oder eines, das einige Male gehackt wurde, aber jedes Mal die Sicherheit verbessert hat?

Jetzt wissen wir also, dass CVA durchgeführt wird, aber warum, warum jetzt?

Hier sind die 3 Haupttreiber :

1. Erhöhte Cyber-Angriffe

Im Laufe der Jahre haben wir Berichte über große Bedrohungen und Hacks wie WannaCry oder das gesehen. 2017 NotPetya Angriffe gegen die Ukraine, aber mit der Welt als Sicherheit. Es gibt mehrere andere Hacks, von denen Sie vielleicht gehört haben, große Datenlecks, Ransomware usw., aber diese Cyber-Angriffe verursachten insbesondere auch physische oder Umweltschäden.

Insbesondere NotPetya war wahrscheinlich einer der ersten Vorfälle, bei denen die Leute in der Branche einen Akt der Cyberkriegsführung in Betracht zogen. Eine Nation wurde speziell mit bekannten Zero-Day-Vorfällen ins Visier genommen, für die sogar Microsoft einen Patch angekündigt hatteAber der Angriff kam zu früh. Viel zu früh, als dass die meisten PCs vor dem Angriff aktualisiert werden könnten. Stellen Sie sich den Fall vor, in dem Sie nicht nach Hause kommen können, weil Sie kein Bargeld haben. Die Zahlungssysteme sind ausgefallen, SieSuchen Sie nach einem Geldautomaten, er hat einen Ransomware-Bildschirm mit der Aufschrift

"Ihr System ist verschlüsselt. Zahlen Sie uns 2 BTC zum Entschlüsseln."

Das ist eine ziemlich unheimliche Szene, und obwohl dies Ihr Zuhause oder Ihren Wohn- oder Arbeitsort nicht ganz getroffen hat, ist die Tatsache, dass die Anzahl der Angriffe zunimmt.

2. Gesetzgebung

Best Practices für das Engineering Während es immer Standards und Best Practices für das Engineering gab, wird es immer häufiger von Regierungen verlangt, dass Unternehmen die Cybersicherheitsstandards erfüllen. Nicht nur in den USA, was Sie erwarten würden, sondern auch in AustralienKörper wie die Australisches Cyber Security Center . Obwohl einige Gremien nur Richtlinien oder bewährte Verfahren sind und keine Gesetzgebung, können Sie den Trend und das Bewusstsein der Nationen, die sich mit ihrer Cybersicherheit für die Industrie und kritische Infrastrukturen befassen, nicht leugnen.

Vielleicht denken Sie sogar, dass Australien kein besonders hohes Ziel ist - und Sie hätten Recht.

Dies war teilweise mein Punkt, um Australiens Schritte zu erwähnen, ist, dass selbst bei einem relativ niedrigen "Ziel" dies ein sehr wichtiger Bereich ist, der zumindest nach Angaben der Regierung beachtet werden muss. Schauen Sie sich nur die Anzahl potenzieller Angriffe anDie Welt mit Australien macht meistens ihr eigenes Ding.

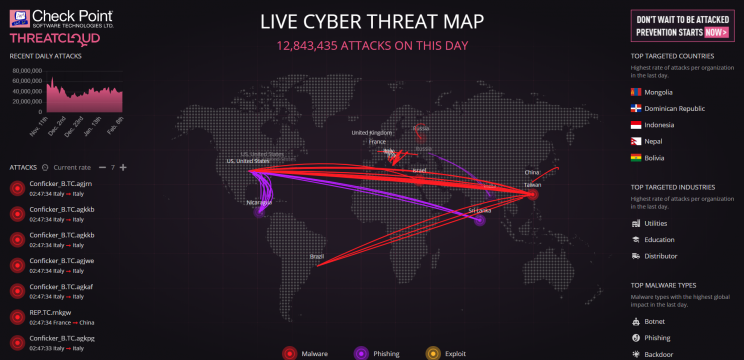

Wenn Sie diese Arten von nicht gesehen haben Live-Websites für Cyberangriffe bevor sie Ihnen einen Hinweis auf das Verkehrsaufkommen im Internet geben, das in den Kategorien Malware, Phishing oder Exploits eine Cyber-Bedrohung darstellt.

3. Digitalisierung / Industrie 4.0

Dieser Trend hat sich besonders in den letzten 5 bis 10 Jahren verstärkt, da die Worte Industrial IOT ins Spiel kommen. Wir sind noch nicht ganz da, aber wir stehen kurz vor der Tür und wenn Sie etwas über das wissen Geschichte der Industrie Sie wissen, dass die erste industrielle Revolution um das 18. Jahrhundert die Umstellung auf Dampf war und zwischen 1700 und 1800 die nächste Revolution in Form überlegener Technologie, insbesondere Elektrizität, stattfand. Industrie 3.0 war der Einsatz von Computern und verbesserte AutomatisierungsfähigkeitenIndustrie 4.0 Wir sind jetzt in vollem Gange mit „Digitalisierung“, verbesserter Konnektivität, mehr Daten für fundierte Entscheidungen und natürlich mehr Wachsamkeit in Bezug auf Cybersicherheit.

Es gibt auch die Tatsache, dass die die Nachfrage nach Cybersicherheitsjobs steigt und laut IBM seit 6 Jahren, und es gibt keinen Grund, diesen Trend zu verschieben, da die Welt immer vernetzter wird und immer mehr Aspekte unseres Lebens von der kritischen Infrastruktur abhängen.

Keine Digitalisierung oder Konnektivität ist möglich, ohne dass zuerst die Cybersicherheitsstandards angehoben werden. Betrachten Sie Online-Banking, jeder tut es jetzt, aber ohne die Sicherheit, die die https-Verschlüsselung bietet, und die erhöhten Cyber-Fähigkeiten sowohl der Banken als auch der Technologie, glauben Sie besser, dass dies niemand istOnline-Banking.

Überprüfen Sie dies interessante Infografik wo Sie feststellen werden, dass das Online-Banking-Konzept bereits 1994 bestand und seit 2005 Finanzinstitute von Banken verlangen, Leistungen zu erbringen risikobasierte Bewertungen unter anderem Sicherheitsmaßnahmen.

Und da ist es.

Sie sehen, das ist der Weg für die Industrie, und verstehen Sie mich nicht falsch, es gab Gedanken und einige Implementierungen für die Netzwerksicherheit in der Industrie, es ist einfach nicht so raffiniert. Das meiste davon beruhte auf dem berüchtigten" Luftspalt "Lösung und obwohl dies alle Probleme zu beheben scheint, tut es dies nicht und sowohl die Zeiten als auch die Bedürfnisse, Probleme und die Technologie haben sich geändert. Die Industrie liegt in der Regel 5-10 Jahre hinter der aktuellen Technologie zurück, da in der Industrie ein hoher Wert auf „bewährte Lösungen“ gelegt wird.

Vulnerability Assessments gibt es seit mindestens 15 Jahren und jetzt wird es für die Industrie zur Notwendigkeit, aber dies ist keine einfache Übung zum Kopieren und Einfügen, bei der dieselben Techniken verwendet werden. Sie unterscheidet sich hauptsächlich aufgrund der Unterschiede zwischen einer ITund OT-System, die Anforderungen sind völlig unterschiedlich und im Wesentlichen in einer OT-Umgebung muss die Show fortgesetzt werden, Sie können die Prozesse nicht beeinflussen, während Sie eine der CVA-Aktivitäten ausführen.

Als OT Cyber Security Specialist hatte ich die Gelegenheit, verschiedene kritische Infrastrukturstandorte aufzusuchen, und kann Ihnen sagen, dass sich der Ansatz völlig von einem Standard-IT-Ansatz unterscheideteine Reife erreichen, in der diese Aktivitäten auch in einer OT-Umgebung sicher stattfinden können.

Kritische Infrastruktur muss keine Angst haben.

Fazit

Die geschäftlichen Anforderungen, die Technologie und die Gesellschaft haben sich im Laufe der Jahre verändert, und das Streben nach einer besseren finanziellen und ökologischen Effizienz wird durch Daten weiter erreicht. Dies bedeutet eine stärker vernetzte Branche, die sich ausschließlich auf traditionelle Luftspaltlösungen als Cybersicherheitslösung stütztwird es nicht mehr schneiden.

Die Angriffe haben zugenommen, und die Nationen konzentrieren sich nun darauf, ihre Bemühungen um Cybersicherheit in Bezug auf Industrie und kritische Infrastruktur zu verbessern. Die Zunahme der Bewertungen der Cybersicherheitsanfälligkeit in der Branche ist nicht auf einen bevorstehenden Cyberkrieg zurückzuführen, obwohl er hilfreich ist, aber um eine Lösung zu entwickeln, muss definiert werdenund genau das Problem selbst zu identifizieren. Genau das kann ein CVA einem Unternehmen in der Industrie helfen, indem es seinen Prozess schützt, der das Unternehmen und die Sicherheit der Menschen schützt.

Die Branche beginnt aufzuholen.